정적, 동적 Tool 실습

2023. 9. 18. 02:38ㆍ보안관제

목차

- exeinfo info

- Bintext

- Autorun

- process explorer

- process monitor

- snort

- wireshark

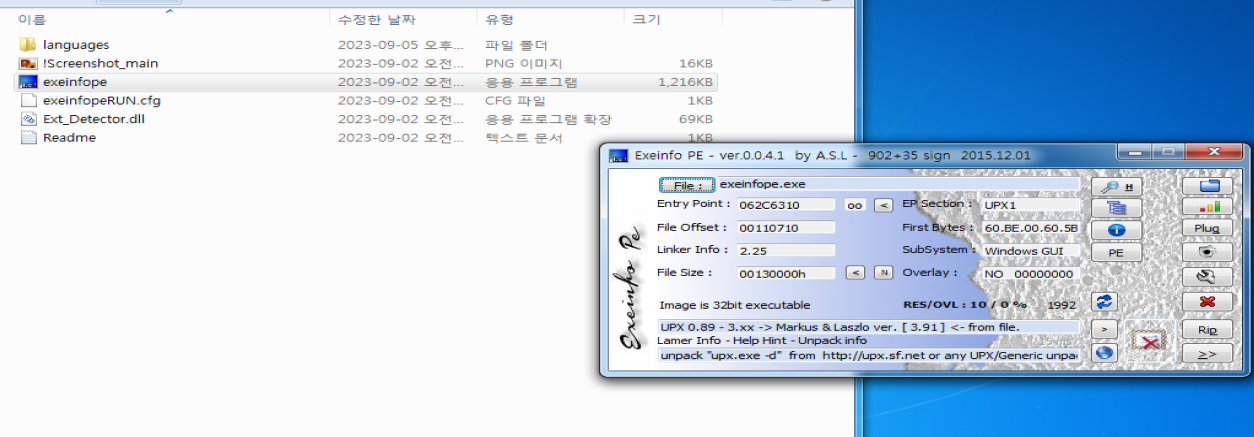

Exeinfo

- 패킹 유무 확인 및 코딩 정보 확인 가능

- exeinfo 프로그램은 UPX로 패킹되어 있음을 확인 가능

- Bintext 프로그램은 패킹되어 있지 않고, C++로 코딩되어 있음을 확인

Bintext

- wireshark 프로그램을 이용하여 Exeinfo PE와 Bintext에 돌려봤더니 Exeinfo에서는 언패킹된채 C++로 코딩

- 언패킹되어있지 않다보니 Bintext에서 wireshark에 관한 정보를 텍스트 형식으로 확인 가능

- 해당 파일에 임포트된 DLL 정보와 함께 사용된 함수도 파악 가능

- 해당 파일에 포함된 IP주소와 URL 정보도 파악 가능

process explorer

- 해당 프로세스들이 어느 트리에 해당하는 지까지 직관적으로 표시하고 있는 모습

- 녹색 : 프로세스 실행

- 빨간색 : 프로세스 종료

- 분홍색 : 서비스 프로세스

- 파란색 : 사용자 프로세스

- 보라색 : 패킹 이미지 파일

- 무색 : 시스템 영역 프로세스

- Set Priority : 프로세스에 대한 기본 스케줄링, 우선순위 확인 및 설정

- Kill Process : 프로세스 강제 종료

- Kill Process Tree : 프로세스의 자식 프로세스까지 종료

- Restart : 프로세스 재시작

- Suspend : 프로세스 일시정지

- Create Dump : 현재 메모리를 선택해서 덤프파일을 만든다

- Check Virus Total : 바이러스 토탈 서비스 검사 > 바이러스 토탈에 따로 접속안하고도 몇 개의 엔진에서 검출이 되는지 실시간으로 파악 가능

process monitor

- 프로세스 모니터는 사용자 시스템 상에 일어나는 모든 이벤트들을 표시

- 잠시 동안 가동했는데도 좌측 하단을 보면 만 개 이상의 이벤트가 기록됨

- 프로세스 모니터는 사용자 시스템 상에 일어나는 이벤트들을 사소한 것을 모두 포착하여 알려주기 때문에 이 프로그램을 활용하려면 필터 기능을 활용하여 이벤트들을 역추적, 의미 있는 데이터로 가공해야함.

- 툴바의 필터 기능은 순서대로 레지스트리, 파일 시스템, 네트워크, 프로세스 및 스레드, 프로파일 이벤트

- 추적 이벤트의 활성화/비활성화를 통해 프로세스 모니터가 감지한 이벤트들 간소화 가능

- Process Monitor Filter 세부 설정을 통해 범위를 더욱 좁힐 수 있음. 아래는 이미 설정된 조건들

Process Moniter 단점

- 프로세스 모니터의 이벤트 목록은 커널 수준에서는 동작하지 않는다는 점

- 프로세스 모니터가 감지하는 이벤트는 방대하지만, 이는 사용자 레벨에서의 이벤트들이지 시스템의 심부인 커널, 즉 운영체제 안에서 일어나는 이벤트 등은 감시하지 못함. 이러한 특징으로 인해 프로세스 모니터는 몇몇 종류의 루트킷을 탐지하지 못함.

- 프로세스 모니터가 제공하는 이벤트 목록이 너무 방대하기 때문에 사용자로 하여금 이벤트를 역추적하고 의미 있는 데이터를 사용자가 스스로 만들어내야함. 이로 인해서 일관성 있는 감시에 사용하기 힘듦

Autoruns

- 시작 프로그램관련 레지스트리 키

- Run : 매번 시작될 때 마다 실행되는 프로그램들

- RunOnce : 한번만 실행되는 프로그램들

- RunServices : 서비스에 대한 시작 프로그램들

- 위 시작 프로그램 레지스트리 Key 값을 이용하여 악성코드 실행 전과 후를 비교해 실제로 악성코드가 해당 Key 값을 이용하여 공격하는지 파악가능

- 악성코드가 시작 프로그램 레지스트리 키를 가지고 하는 공격

- 시작 프로그램에 등록된 백신 프로그램을 삭제하여 백신 프로그램이 가동되지 않게 함.

- 악성코드를 시작 프로그램에 등록하여 시스템이 시작될 때마다 자동으로 악성코드가 실행되게 함.

- 악성코드를 단순하게 등록할 수 있지만, 여러 개로 나누어 은닉하는 형태를 가질 수 있음.

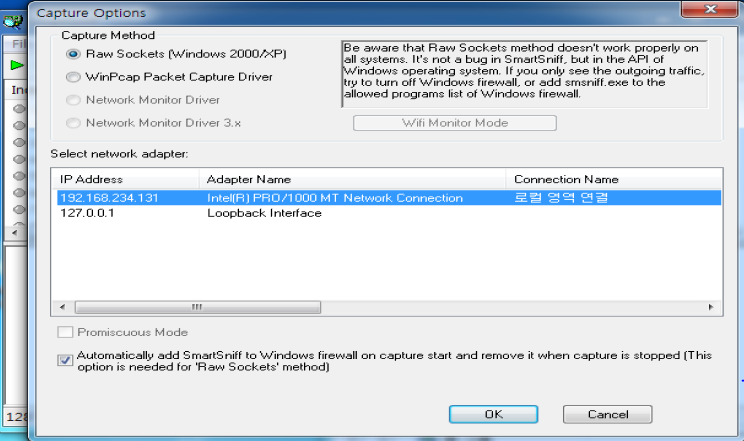

smartsniff

- capture filter를 통해 조건을 더 복잡하게 설정하여 패킷의 범위를 더욱 좁힐 수 있음.

- 특정 출발지 IP, 목적지 IP나 프로토콜 혹은 포트등 설정이 가능함

wireshark

- 상단 검색창에 출발지 IP만 조건 걸었을 때, 해당 출발지 IP만 필터되서 나옴

'보안관제' 카테고리의 다른 글

| 악성 코드 샘플 분석 2 (0) | 2023.11.04 |

|---|---|

| 악성코드 샘플 분석 1 (0) | 2023.10.15 |

| 악성코드 샘플 분석 환경 구성 (0) | 2023.09.18 |

| 악성코드 분석개요 (0) | 2023.09.01 |

| Virustotal (0) | 2023.08.24 |